Quand j’ai commencé à monter mon home lab, je cherchais avant tout une solution open source, stable et didactique, capable de m’aider à comprendre comment fonctionnent réellement les pare-feux et le routage.

Mon parcours m’a mené à travers trois solutions emblématiques : IPFire, pfSense, puis VyOS.

Chacune m’a apporté une étape d’apprentissage différente et ce n’est pas fini!

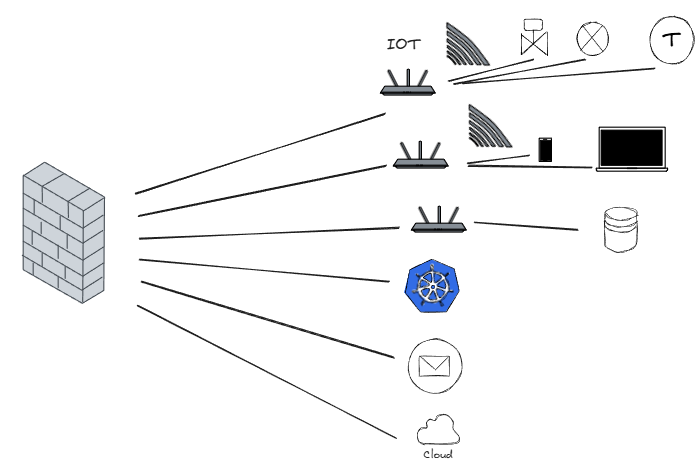

Aujourd’hui, chaque service est isolé dans son VLAN.

🔥 IPFire — la simplicité et la découverte de Netfilter

IPFire a été ma première véritable expérience avec un pare-feu complet sous Linux.

Basé sur une architecture proche de Debian, il m’a servi de porte d’entrée dans l’univers Linux et m’a permis de mettre en place mes premiers services réseau — notamment un point d’accès Wi-Fi avec un serveur DHCP intégré.

J’ai particulièrement apprécié sa grande compatibilité matérielle, un atout essentiel quand on débute avec du matériel hétérogène, surtout sur un vieux PC portable.

L’interface web est claire, et son système à quatre zones (Green, Red, Orange, Blue) rend la segmentation réseau intuitive, sans plonger immédiatement dans la complexité des VLANs.

Mais surtout, IPFire m’a permis de découvrir Netfilter en profondeur, notamment la gestion des états de connexions (NEW, ESTABLISHED, RELATED, etc.).

Cette approche m’a aidé à comprendre la logique interne du pare-feu Linux et à affiner mes règles pour obtenir un contrôle réseau plus granulaire.

⚙️ Points forts

- Une grande simplicité d’installation et de prise en main.

- Une interface web intuitive pour la gestion du pare-feu et des zones.

- De nombreux packages préconfigurés (proxy, IDS, VPN, etc.) qui facilitent la mise en place de fonctionnalités avancées sans configuration manuelle.

Cependant, ce nombre important de packages préconfigurés a un coût : il augmente considérablement la complexité de la maintenabilité.

C’est probablement une des raisons pour lesquelles le projet stagne encore en version 2.x, malgré sa solidité.

⚠️ Limites rencontrées

- Des logs incohérents : certaines règles IGMP marquées comme filtrées apparaissent tout de même dans les journaux.

- La philosophie des 4 zones semble restrictif, même si on peut ajouter des vlans.

- Une architecture figée, qui gagnerait à se moderniser en adoptant par exemple une gestion réseau basée sur des VLANs plutot que des zones, plus adaptée aux infrastructures actuelles.

- Des règles NAT automatiques sans réelle valeur ajoutée.

J’ai envoyé un mail à l’époque qui a eu droit à un ticket, mais qui ne reflète pas la description du problème :

👉 Bugzilla IPFire #11977

Conclusion :

IPFire reste une excellente solution pour découvrir Linux, Netfilter et les bases d’un pare-feu d’entreprise.

Son approche “tout-en-un” avec de nombreux packages préconfigurés est un vrai avantage pour débuter, mais cette richesse complique la maintenabilité et contribue probablement à sa stagnation en version 2.x.

Dès que l’architecture se complexifie, ses limites structurelles par zone se font rapidement ressentir.

🧰 pfSense — puissance et complexité

Avec un home lab plus conséquent sous Proxmox, j’ai voulu passer à la vitesse supérieure.

pfSense s’est imposé naturellement : c’est une solution riche, stable et documentée, idéale pour structurer et sécuriser un réseau plus complexe.

⚙️ Points forts

- Gestion des régles de parefeu par VLANs : beaucoup plus flexible qu’IPFire.

- Interface web complète : VPN, multi-WAN, IDS/IPS, captive portal… tout est accessible depuis un seul endroit.

- Pare-feu centralisé et mature : le cœur du routage entre VLANs, parfaitement pensé pour la séparation des services.

- Proxy robuste, avec analyse antivirus via ClamAV via ICAP, permettant un contrôle centralisé efficace.

- Une approche très “appliance”, idéale pour un lab avancé ou une petite infra professionnelle.

- Haproxy bien intégré.

- Peu de packages, et ceux disponibles sont bien orientés sécurité/pare-feu, pas fonctions annexes.

⚠️ Les limites

- Pas de support SR-IOV, contrairement à IPFire ou VyOS, ce qui freine les performances réseau en virtualisation.

- Suricata, pourtant intégré, instable sur ma configuration (crashs fréquents), et rend l’interface parfois lourde et lente.

- Une version plus est commercialisé, du coup, ça fait moins “open source” que d’autres solutions, ce qui fait râler une partie de la communauté, mais honnêtement je ne vois pas ce que ça apporte ce plus.

- Gestion en masse des règles délicate : le XML de configuration est fragile, une petite erreur peut empêcher le démarrage du système et rendre la recherche du problème quasi impossible.

pfSense m’a permis de structurer mon réseau et de mieux comprendre la gestion des VLANs. Son côté monolithique, l’absence de SR-IOV et la complexité de la gestion en masse des règles peuvent freiner, mais pour centraliser la sécurité et le routage, c’est une solution solide et réfléchie.

⚙️ VyOS — un système vraiment pensé pour le réseau

Dernière étape de mon parcours : VyOS.

Basé sur Debian, il m’a séduit par sa légèreté, sa philosophie CLI (proche des routeurs professionnels comme JunOS) et sa compatibilité totale avec la virtualisation.

Ce que j’aime

Dès l’installation, j’ai apprécié :

- Le support natif du SR-IOV, parfait pour tirer parti de mon environnement Proxmox.

- La possibilité de gérer les interfaces et VLANs avec une logique claire et lisible.

- Un fichier de configuration complet, qui permet d’appliquer une vraie politique de moindre privilège (least privilege) : chaque règle est explicite, traçable et versionnable.

- La richesse des fonctionnalités réseau avancées : VRF, policy routing, network namespaces, PKI, et même VPP pour l’accélération du dataplane, ce qui montre que VyOS est vraiment pensé pour le réseau et la modularité, même si je n’exploite pas encore toutes ces capacités (pas sûr que je le ferai).

- La possibilité de déléguer les services applicatifs à des conteneurs (Suricata, Squid, HAProxy, etc.) : ce qui m’a permis une migration depuis pfsense moins agressive vu que j’ai pu importer les configurations déjà prêtes et fonctionnelle.

⚠️ Les limites

Le manque de recul sur VyOS, je pourrai mieux en parler dans quelque temps, il faut un temps d’adaptation pour s’habituer, même si j’aprécie sa philosophie CLI et à la logique de configuration. Et honnêtement, je ne regrette vraiment pas ce changement.

Autre point à noter : le passage au commit peut être long, ce qui peut être frustrant lorsqu’on teste rapidement des modifications ou qu’on déploie de nouvelles configurations.

Avec VyOS, j’ai enfin trouvé un équilibre entre performance, modularité et contrôle total de la configuration.

🏁 Conclusion et récapitulatif

Mon parcours dans le monde des pare-feux et du routage a été progressif et pédagogique, chaque solution m’ayant apporté une étape d’apprentissage différente. Aujourd’hui, mes services sont isolés dans des VLANs dédiés.

IPFire m’a ouvert les portes du monde Linux et Netfilter, pfSense a structuré mon réseau de manière robuste, et VyOS m’offre aujourd’hui la flexibilité et le contrôle total nécessaires pour un réseau moderne et performant.